نعم ، يمكن اختراق مونيتور فيديو الأطفال. لا ، ليس عليك التوقف عن استخدامه

الأمان أطفال متميز الأبوة والأمومة / / March 17, 2020

تاريخ آخر تحديث

القصص المخيفة عن اختراق القراصنة لاختطاف أجهزة مراقبة الأطفال بالفيديو صحيحة. لكن كاميرات IP لا تزال آمنة للاستخدام ، بشرط أن تتخذ بعض الخطوات الأساسية لتحسين أمان الشبكة المنزلية.

إذا كنت قد سمعتهم بالفعل ، فسأوفر لك ملخصًا لـ مراقبة الطفل القرصنة قصص الرعب. لا يوجد شيء أكثر إثارة للمعدة من الاعتقاد بأن غرفة طفلك ليست آمنة تمامًا من المتسللين. ولكن في الحقيقة ، إذا كان لديك جهاز مراقبة أطفال في الغرفة ، فقد لا يكون كذلك.

إذا كنت قد سمعتهم بالفعل ، فسأوفر لك ملخصًا لـ مراقبة الطفل القرصنة قصص الرعب. لا يوجد شيء أكثر إثارة للمعدة من الاعتقاد بأن غرفة طفلك ليست آمنة تمامًا من المتسللين. ولكن في الحقيقة ، إذا كان لديك جهاز مراقبة أطفال في الغرفة ، فقد لا يكون كذلك.

تحصل مقاطع فيديو مراقبة الأطفال على قرصنة على الكثير من البث على الأخبار المحلية ويتم توجيهها إلي على الفور من أقاربي الأكبر سناً. ما يميز هذه القصص هو أن المخاطر التي تحددها حقيقية.

هذه الحالات المؤكدة مخيفة بما يكفي لتجعلك ترغب في الركض للأعلى وفصل جهاز مراقبة الطفل في غرفة طفلك في الوقت الحالي. كدت أفعل.

ولكن بعد تقييم الإجراءات الأمنية التي كنت قد وضعتها بالفعل ، قررت أنه لا بأس من الاستمرار في استخدام أجهزة مراقبة الأطفال. إن المخاطر حقيقية ، لكنها قابلة للإدارة.

لا تفهموني خطأ. أنا لست محصنًا من جنون العظمة. على سبيل المثال ، لدي

بمجرد أن تفهم كيف يدخل المتسللون إلى أجهزة مراقبة الأطفال وكاميرات الويب ، يمكنك اتخاذ قرار أكثر استنارة حول ما إذا كانت المخاطر الأمنية تستحق الراحة أم لا. لذا ، قبل أن تبدأ في تحذير جميع أصدقائك وأطفالك للتوقف عن استخدام أجهزة مراقبة الأطفال ، اقرأ هذا المنشور. أو الأفضل من ذلك ، قم بإعادة توجيهها بدلاً من القصة المثيرة من قناتك الإخبارية المحلية.

لدي مشكلة في الكثير من الطرق التي تغطي بها وسائل الإعلام هذه القصص. إنهم أكثر طعمًا من القصص التحذيرية ، والنصيحة التي يقدمونها سريعة في أحسن الأحوال. الهدف من هذا المنشور ليس صدمة وإخافتك ، بل إعلامك وإعدادك.

كيفية وصول قراصنة الكمبيوتر لمراقبة الأطفال: البكم مقابل الشاشات الذكية

هناك نوعان رئيسيان من أجهزة مراقبة الأطفال. هناك أجهزة مراقبة بسيطة بأسلوب الاتصال الداخلي وهي أجهزة اتصال لاسلكية مع شعار الدب الصغير على الصندوق. ثم هناك أجهزة مراقبة الأطفال الجديدة التي تدعم الإنترنت والتي تتكامل مع هاتفك الذكي عبر جهاز التوجيه اللاسلكي.

هناك نوعان رئيسيان من أجهزة مراقبة الأطفال. هناك أجهزة مراقبة بسيطة بأسلوب الاتصال الداخلي وهي أجهزة اتصال لاسلكية مع شعار الدب الصغير على الصندوق. ثم هناك أجهزة مراقبة الأطفال الجديدة التي تدعم الإنترنت والتي تتكامل مع هاتفك الذكي عبر جهاز التوجيه اللاسلكي.

ناقل الهجوم لأجهزة مراقبة الأطفال من نوع جهاز اتصال لاسلكي / جهاز اتصال داخلي أقدم (الذي ما زلت أستخدمه) بسيط جدًا. الشاشات البكم هي المعادل الراديوي لعلبتين من الصفيح على الخيط. كل ما على الشخص فعله هو العثور على الخيط ثم وضع علبته في المنتصف. أي اختطاف التردد والبدء في لعب معدن الموت فوقه أو شيء من هذا القبيل. هناك عاملين مقيدان كبيران لاختراق الشاشة البكم. الأول هو الأجهزة. في الوقت الحالي ، كل طفل يتجاوز عمره 5 سنوات لديه جهاز يمكنه استخدام بروتوكول الإنترنت (ما تستخدمه أجهزة مراقبة الأطفال الذكية). ولكن لاختطاف تردد مراقبة طفل غبي ، ستحتاج إلى أن تكون مفيدًا إلى حد ما مع بعض الأدوات التي اشتريتها في راديو شاك. العامل الثاني هو النطاق. يجب أن تكون قريبًا ماديًا جدًا من جهاز مراقبة الطفل حتى يعمل. على سبيل المثال ، إذا كنت أقف في ممر سيارتي مع جهاز الاستقبال لرصد طفلي ، فأنا بعيد جدًا عن الإشارة للعمل.

لذا ، إذا بدأ شخص ما باختطاف جهاز مراقبة الأطفال "الغبي" ، فابدأ بالجري في الفناء واعثر على القليل فاسق مع جهاز الاتصال اللاسلكي الذي يفعل ذلك وأخبره أنك تعرف مكان إقامته ، وأنت تتصل به الآباء.

هذه كلها أخبار قديمة.

إن شاشات الفيديو وكاميرات الأطفال المتصلة بالإنترنت هي التي تصدرت جميع العناوين الرئيسية مؤخرًا. تسمى هذه كاميرات بروتوكول الإنترنت (IP) لأنها تستخدم الإنترنت وشبكة منطقتك المحلية للتواصل مع هاتفك الذكي. ناقل الهجوم ضد أجهزة مراقبة الأطفال "الذكية" هذه أوسع بكثير. الآن ، ليس الأمر مجرد إخوان أكبر وأطفال في الحي يخدعونك. إذا كان جهاز مراقبة الأطفال البكم عبارة عن علبتي قصدير وخيط ، فإن كاميرا الأطفال الذكية هي عبارة عن علبة من الصفيح ، والسلسلة هي شبكة الويب العالمية. من المحتمل أن تكون أجهزة مراقبة الأطفال المتصلة بالإنترنت عرضة للمجموعة الكاملة من المتصيدون والزحف والمجرمين في جميع أنحاء العالم. ونعلم جميعًا أن هؤلاء الناس يمكن أن يكونوا مستهجنين تمامًا.

قضايا أمن بروتوكول الإنترنت لمراقبة الأطفال

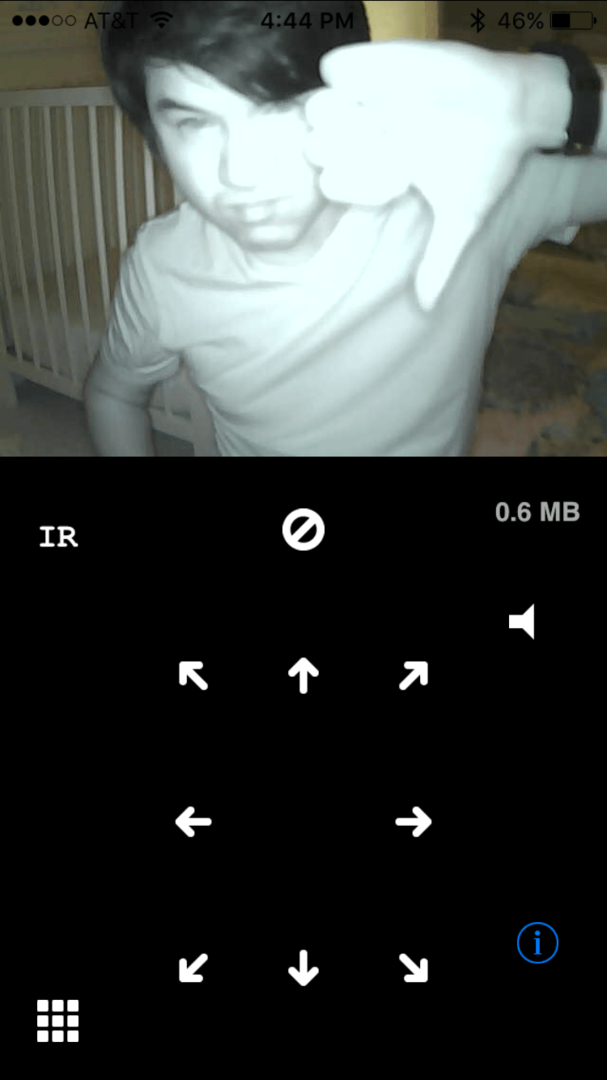

في كل مرة أبدأ الحديث عن الأمان مع ستيف، يبدأ في انتحال شخصية Shrek.

“Ogres الإجراءات الأمنية مثل البصل.

الأمر كله يتعلق بالطبقات.

عندما يتعلق الأمر بجهاز مراقبة الأطفال الذي يعمل بتقنية IP ، فإن وجود طبقة واحدة كريهة من انعدام الأمن يمكن أن يدعو جميع المتسللين. بعد ذلك ، يمكن أن تنتهي كاميرا الويب الخاصة بك في بعض المنتديات المظللة التي تحتوي على روابط لمئات من كاميرات الويب غير الآمنة في جميع أنحاء العالم. انهم موجودين. لا تبحث عنها ، إذا كنت تقدر روحك.

على مستوى عالٍ جدًا ، إليك الطبقات التي تنطبق على جهاز مراقبة الأطفال بالفيديو. يأتي هذا من حقيقة أن جهاز مراقبة الطفل الذي يعمل بالفيديو الخاص بك يعمل عن طريق الاتصال بجهاز التوجيه اللاسلكي المنزلي الخاص بك ، والذي أفترض أنه متصل بالإنترنت.

- الوصول العادي للإنترنت إلى جهاز التوجيه الخاص بك (جدار الحماية محمي)

- الوصول إلى جهاز مراقبة الطفل بالفيديو (محمي بكلمة مرور ، أو الأفضل من ذلك ، معطل)

- الوصول إلى جهاز مراقبة الأطفال عن بعد (محمي بكلمة مرور ، أو الأفضل من ذلك ، معطل)

- وصول المسؤول عن بعد إلى جهاز التوجيه الخاص بك (محمي بكلمة مرور ، أو الأفضل من ذلك ، معطل)

- الوصول إلى جهاز مراقبة الطفل بالفيديو (محمي بكلمة مرور)

- الوصول المحلي للمستخدم / المسؤول إلى جهاز التوجيه الخاص بك (محمي بكلمة مرور)

- سلكي (محمي بكلمة مرور)

- لاسلكي (محمي بكلمة مرور)

- الوصول إلى جهاز مراقبة الطفل بالفيديو (محمي بكلمة مرور)

كما ترى ، في جميع الحالات ، يحصل المهاجم على جهاز مراقبة طفلك من خلال الوصول أولاً إلى جهاز التوجيه الخاص بك. لذا ، فإن الطبقة الأولى والواضحة من الحماية هي تأمين جهاز التوجيه اللاسلكي الخاص بك. بعد ذلك ، هناك المزيد الذي يمكنك القيام به. ولكن قبل أن نصل إلى ذلك ، دعني أشرح لك كيف يمكن للمتسللين الدخول.

إذا كنت لا تهتم بكل ذلك ، فلا تتردد في التخطي إلى الأمام قائمة الفحص الأمني لمراقبة فيديو الطفل.

تسوية أمان جهاز التوجيه الخاص بك

عندما يحصل مهاجم على حق الوصول المطلق إلى جهاز التوجيه الخاص بك ، تنتهي اللعبة إلى حد كبير لكل جهاز متصل به. قد يكون جهاز مراقبة طفلك هو أقل ما يقلقك. ولكن للبقاء على الموضوع ، يتم تكوين معظم أجهزة مراقبة الأطفال عن طريق الوصول إلى "الكواليس" الإدارية الخاصة بهم عبر جهاز التوجيه الخاص بك. إذا تمكن أحد المتسللين من الوصول إلى جهاز التوجيه الخاص بك ، فيمكنهم عندئذ بدء اللعب باستخدام إعدادات الأمان الخاصة بجهاز مراقبة طفلك.

إليك كيفية دخولهم:

هجوم عبر غير مصرح به الوصول إلى الإنترنت لجهاز التوجيه الخاص بك هو الأقل احتمالا أن يحدث. تستخدم جميع أجهزة التوجيه ترجمة عنوان الشبكة (NAT) لتصفية حركة المرور الواردة غير المصرح بها. الاستثناء الوحيد هنا هو أنك إذا دخلت عن قصد وقمت بتمكين إعادة توجيه المنفذ أو أنشأت منطقة منزوعة السلاح. عادةً ما تفعل ذلك فقط لبرامج مثل عملاء BitTorrent أو ألعاب الفيديو ذات النطاق الترددي العالي. إذا كنت لا تعرف ما هي هذه الأشياء ، فاسأل ابنك المراهق عما إذا كان قد قام بأي من هذه الأشياء بجهاز التوجيه الخاص بك. إذا لم يكن الأمر كذلك ، فأنت على الأرجح بخير. يمكنك التحقق من صفحات إعدادات جهاز التوجيه الخاص بك للتأكد من ذلك.

هجوم عبر الوصول عن بعد إلى جهاز التوجيه الخاص بك يشابه. بنفس الطريقة التي يمكنك بها إعداد جهاز مراقبة الأطفال للوصول إليه بشكل شرعي عبر الإنترنت ، يمكنك الحصول على صفحة إدارة جهاز التوجيه الخاص بك عن طريق شبكة واسعة أو الإنترنت. هذا بدلاً من الوصول إلى صفحة تكوين جهاز التوجيه الخاص بك عن طريق الاتصال به مباشرة عبر اتصال سلكي أو لاسلكي. ما لم تكن مسؤول تكنولوجيا معلومات لنشاط تجاري ما ، فلا يوجد سبب عمليًا للقيام بذلك - فهو يجعلك أكثر عرضة للخطر. المضي قدما وتعطيل هذه الميزة في صفحة إعدادات جهاز التوجيه الخاص بك. إذا لم تتذكر تمكينه من قبل ، فمن المحتمل أنه تم تعطيله بالفعل. عادةً ما يطلق عليه شيء مثل "الإعداد عن بُعد" أو "السماح بالإعداد عبر WAN".

هجوم عبر الوصول المحلي إلى جهاز التوجيه الخاص بك هو نفس الوصول عن بعد إلى جهاز التوجيه الخاص بك ، باستثناء أنه يجب أن يكون المخترق ضمن نطاق Wi-Fi أو قادرًا على التوصيل مباشرة بجهاز التوجيه الخاص بك. هذا أمر نادر الحدوث ، ولكن لا تستبعده - فكر في المنازل المفتوحة ، والحفلات ، وحاضنات المنازل ، وما إلى ذلك. إذا كانت لديك شبكة لاسلكية مفتوحة ، فهذا يعني أنه يمكن لأي شخص الاتصال بدون كلمة مرور (لماذا؟ لماذا ا؟ لماذا؟) ، ثم يمكن لجارك الدخول كما يحلو لهم. حتى في حالة تمكين كلمات المرور اللاسلكية ، يمكن لشخص ما الاتصال بالموجه عبر اتصال Ethernet ، اخترق كلمة مرور مسؤول جهاز التوجيه (أو استخدم كلمة مرور المصنع الافتراضية ، إذا لم تقم بتغييرها) ، ثم انتقل إلى مدينة.

تسوية أمن مراقبة طفلك

لنفترض الآن أن المخترق لديه حق الوصول إلى جهاز التوجيه الخاص بك وبالتالي تكوين جهاز مراقبة طفلك. تمامًا مثل جهاز التوجيه الخاص بك يحتوي على الإعدادات الافتراضية التي تحميه من حركة المرور غير المصرح بها ، فإن جهاز مراقبة الأطفال الخاص بك عادةً ما يكون لديه هذه الحماية في مكانها خارج الصندوق. لكن العديد من أجهزة مراقبة الأطفال بالفيديو لديها أيضًا إعدادات UPnP وإعادة توجيه المنفذ التي يمكن تمكينها لجعل الكاميرا أقل أمانًا.

أيضًا ، إذا لم تقم بتعيين كلمة مرور لجهاز مراقبة طفلك أو قمت بتغيير كلمة مرور المصنع الافتراضية ، فيمكن لشخص ما الوصول بسهولة إلى الكاميرا الآن بعد أن يكون لديه وصول موجه. يمكنهم الاستمرار في استخدام كلمة مرور المصنع الافتراضية المعروفة أو وضعها في حسابهم الخلفي.

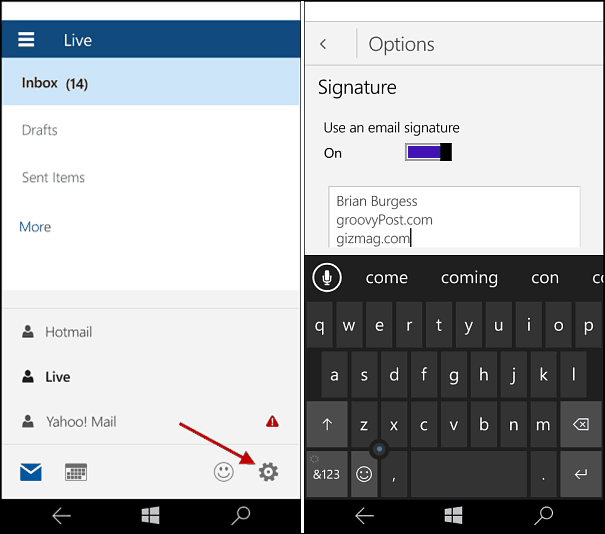

الآن ، حتى الآن ، نحن نتعامل مع وصول غير مصرح به إلى جهاز التوجيه الخاص بك عبر الإنترنت. الكثير من أجهزة المراقبة الذكية هذه تمكنك من القيام بذلك بشكل شرعي الوصول إلى جهاز مراقبة طفلك عبر الإنترنت. هذا يعني ، على سبيل المثال ، أنك في العمل أو في موعد أو شيء ما ، وتريد أن تنظر إلى ملاكك الصغير النائم من هاتفك. هذه ميزة يمكنك تمكينها من خلال إعدادات برنامج كاميرا فيديو الطفل. لكن لا أعتقد أنه يجب عليك ذلك. إن النطاق الترددي والآثار الأمنية لتمكين هذه الميزة كبيرة جدًا إذا كنت لا تعرف ما تفعله. لذا فقط احمي نفسك من المخاطر ولا تستخدم جهاز مراقبة طفل الفيديو الخاص بك ككاميرا مربية. فقط راسل جليسة الأطفال واسأل كيف تسير الأمور ، حسنا؟

تكمن مشكلة تمكين الوصول إلى الإنترنت إلى جهاز مراقبة طفلك في أنه يبسط إلى حد كبير العمل الذي يتعين على المخترق القيام به. بدلاً من اختراق جهاز التوجيه الخاص بك ، ثم الحصول على حق الوصول الإداري إلى جهاز التوجيه الخاص بك ومن ثم الإدارية الوصول إلى جهاز مراقبة طفلك ، عليهم فقط كسر كلمة المرور التي قمت بتعيينها للوصول عن بعد إلى طفلك مراقب. الأمر أشبه بترك مفتاح تحت ممسحة باب منزلك. إذا كان الوصول إليها سهلاً ومريحًا ، فمن السهل والملائم أن يصل إليه المتسللون.

قضايا الأمن مراقبة الطفل فيديو

لذا ، كل ذلك يجب أن يمنحك فكرة جيدة عن كيفية دخول المتسللين إلى جهاز مراقبة طفلك. إنها أشياء بسيطة للغاية لأمن الشبكات اللاسلكية المنزلية. لا يوجد أي شيء خطير بطبيعته حول أجهزة مراقبة الأطفال التي لا تنطبق أيضًا على جميع الأجهزة على شبكتك المنزلية. الفرق هو أن الإغراء للمزحة الخبيثة أعلى بكثير ، وعامل التسلق مرتفع للغاية. إذا تعاملت ببساطة مع جهاز مراقبة طفلك بنفس اليقظة التي يتعامل بها هاتفك وجهاز الكمبيوتر المحمول والجهاز اللوحي ، فيجب أن تكون على ما يرام.

إن مجرد وجود جهاز مراقبة طفل بالفيديو في المنزل لا يفتح نافذة على العالم فورًا. بالإضافة إلى ذلك ، لا داعي للقلق بشأن اعتراض شخص لإشارة الفيديو الرقمية على الهواء. تستخدم أجهزة مراقبة الأطفال بالفيديو الرقمي إشارات مشفرة. سيكون من الصعب جدًا على شخص ما كسر هذه المشاكل ، ويجب أن يكون ضمن نطاق الإشارة.

قائمة الفحص الأمني لمراقبة فيديو الطفل

سواء كنت تقرأ كل جمبو المامبو الفني قليلًا الذي كتبته للتو أم لا ، فهناك بعض الخطوات البسيطة التي يمكنك اتخاذها لجعل جهاز مراقبة الطفل في الفيديو آمنًا. قم بها واحدًا تلو الآخر ، وإذا كنت بحاجة إلى مساعدة بشأن طراز جهاز مراقبة الطفل أو طراز جهاز التوجيه الخاص بك ، فراجع وثائق الشركة المصنعة أو اترك تعليقًا. إذا كنت تترك تعليقًا ، فتأكد من الحصول على إجابة لسؤالك قبل توصيل جهازك.

- قم بتأمين جهاز التوجيه اللاسلكي الخاص بك. يمكنني كتابة منشور كامل عن هذا. لكن لحسن الحظ ، فعل أندريه بالفعل ، لذا لا يتعين علي: قم بتأمين جهاز توجيه Wi-Fi الخاص بك الآن مع نصائح الأمان هذه. على هذا النحو:

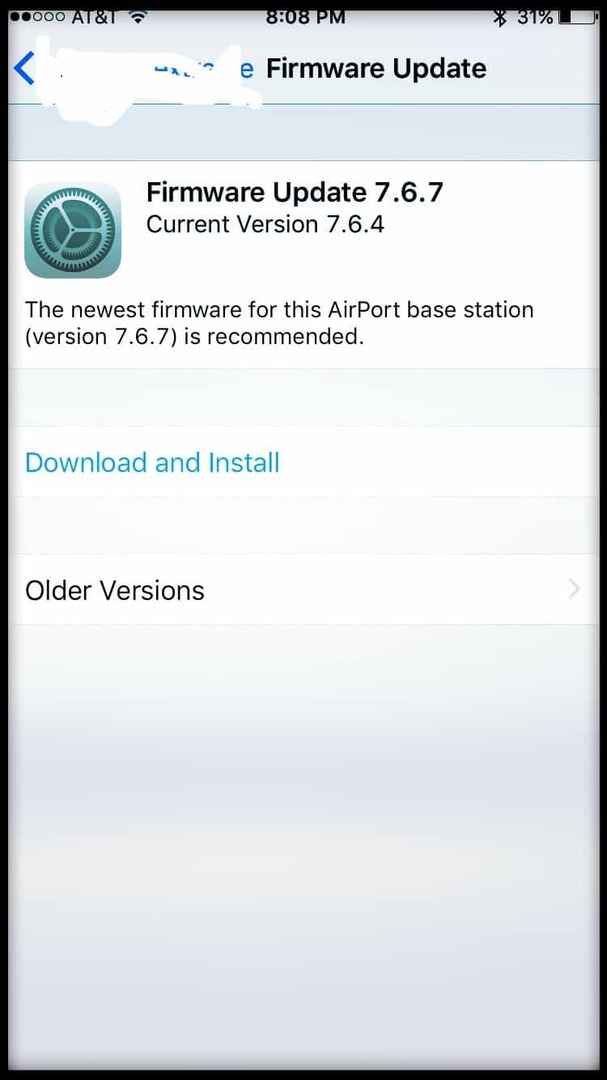

- قم بتحديث البرنامج الثابت لجهاز التوجيه الخاص بك.

- تعطيل الوصول عن بعد إلى جهاز التوجيه الخاص بك. لا تسمح بتكوينه من أي مكان ولكن مباشرةً داخل منزلك ، متصلاً بالشبكة اللاسلكية أو السلكية.

- قم بتعيين كلمة مرور لجهاز مراقبة طفلك ، إذا لم تكن قد فعلت بالفعل (لماذا؟ لماذا ا؟ لماذا ا؟). يجب عليك أيضًا التأكد من أن لديك كلمة مرور قوية

- قم بتغيير أو إزالة تسجيل الدخول الافتراضي. تحتوي بعض الكاميرات وأجهزة التوجيه على معلومات تسجيل دخول افتراضية ، وهو شيء غبي مثل "الجذر" مثل المستخدم و "كلمة المرور" لكلمة المرور. حتى إذا قمت بإعداد معلومات تسجيل الدخول الخاصة بك ، يجب عليك التأكد من إزالة بيانات اعتماد تسجيل الدخول الافتراضية القديمة أو تغييرها.

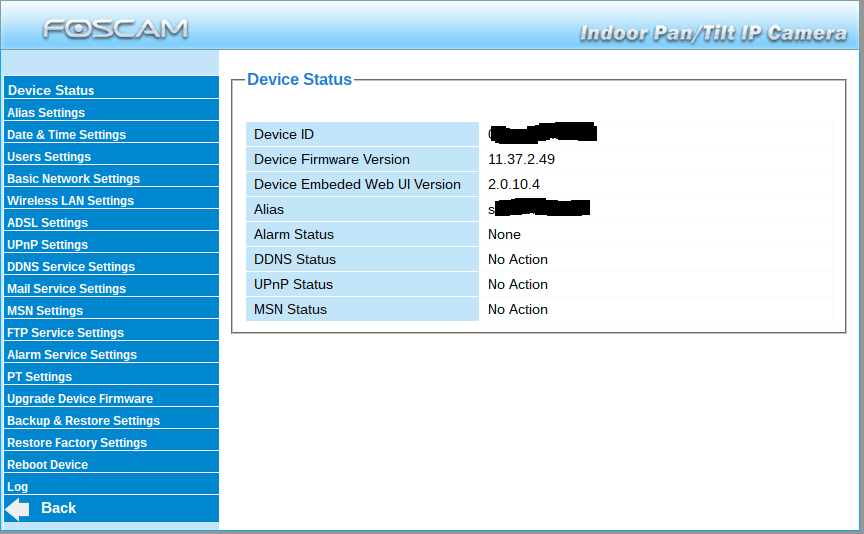

- قم بتحديث البرنامج الثابت للكاميرا. تختلف خطوات القيام بذلك لكل شركة مصنعة. أرسل لي رسالة إذا كنت بحاجة للمساعدة.

- قم بتعطيل DDNS على الكاميرا ، إذا كانت موجودة.

- قم بتعطيل إعادة توجيه المنفذ أو UPnP على الكاميرا ، إذا كانت تحتوي عليه.

- تعطيل الوصول عن بعد إلى كاميرا طفلك. إنها مريحة ولكنها غير ضرورية. وإذا لم يكن لديك خطة بيانات غير محدودة ، فستكون مكلفة أيضًا. إرسال قنوات الفيديو عبر الإنترنت إلى الهاتف يستهلك الكثير من البيانات. إذا كنت مصممًا على استخدام الوصول عن بعد إلى الكاميرا ، فتأكد من القيام بما يلي أيضًا:

- قم بتغيير المنفذ المستخدم للوصول إلى الكاميرا. القيمة الافتراضية هي 80 ، وهذا هو الذي سيتحقق منه المتسللون أولاً. قم بتغييره إلى شيء فوق 8100 ، إذا استطعت.

- تحقق دوريًا من السجلات للوصول غير المصرح به. عندما تنظر إلى السجل الخاص بك ، ابحث عن أشياء غير عادية ، مثل عناوين IP التي لا تعرفها أو أوقات الوصول الغريبة (الساعة 1 مساءً عندما لم تكن حتى في المنزل ، على سبيل المثال).

إذا قمت بمعالجة جميع العناصر المذكورة أعلاه ، فيجب عليك حماية جميع ناقلات الهجوم النموذجية بأفضل ما لديك.

هل فوت اي شيء؟ اسمحوا لي - وزملائك من قراء groovyPost - أن يعرفوا في قسم التعليقات.