ما هي حركة مرور DNS المشفرة؟

خصوصية الأمان نظام أسماء النطاقات بطل / / August 24, 2023

نشرت

للمساعدة في حماية أمانك وخصوصيتك، من المهم فهم حركة مرور DNS المشفرة وسبب أهميتها.

في عالم الإنترنت الواسع والمترابط، فإن نظام اسم النطاق (DNS) يعمل كدليل محوري، حيث يقوم بترجمة أسماء النطاقات الملائمة للإنسان مثل "example.com" إلى عناوين IP التي تفهمها الأجهزة. في كل مرة تزور فيها موقع ويب أو ترسل بريدًا إلكترونيًا، يتم إجراء استعلام DNS، ليكون بمثابة جسر بين النية البشرية وإجراءات الآلة. ومع ذلك، لسنوات، تم الكشف عن استعلامات DNS هذه ونقلها بنص عادي، مما يجعلها منجم ذهب المتلصصون والمتسللون وحتى بعض مقدمي خدمات الإنترنت (ISP) الذين يبحثون عن معلومات حول الإنترنت الخاص بالمستخدمين السلوكيات. أدخل مفهوم "حركة مرور DNS المشفرة"، والذي يهدف إلى حماية عمليات البحث الحيوية هذه، وتغليفها في طبقات من حماية التشفير.

المشكلة مع DNS التقليدي

قبل الغوص في وصف حركة مرور DNS المشفرة، ربما ينبغي لنا أن نتحدث عن حركة مرور DNS بشكل عام. يعد نظام اسم النطاق (DNS) بمثابة العمود الفقري في عالمنا الرقمي. فكر في الأمر كدليل معقد للإنترنت؛ ولا يقتصر دورها على جعل التنقل عبر الإنترنت أمرًا بديهيًا للمستخدمين فحسب، بل يزيد أيضًا من مرونة الخدمات عبر الإنترنت.

في جوهره، يقوم DNS بسد الفجوة بين عنوان إنترنت صديق للإنسان وصديق للآلة التنسيقات. بالنسبة للمستخدم اليومي، بدلاً من استدعاء عنوان IP معقد (بروتوكول الإنترنت) مثل "104.25.98.13" (يمثل عنوان IPv4 الخاص به) أو 2400:cb00:2048:1:6819:630d (تنسيق IPv6)، يمكن للمرء ببساطة إدخال "groovypost.com" في browser.

بينما بالنسبة للبشر، فالفائدة واضحة، بالنسبة للتطبيقات والأجهزة، فإن وظيفة DNS تأخذ ظلًا مختلفًا قليلاً. لا تكمن قيمته بالضرورة في مساعدة الذاكرة، ففي نهاية المطاف، لا تتصارع البرمجيات مع النسيان كما نفعل نحن. وبدلاً من ذلك، يعمل DNS، في هذه الحالة، على تعزيز المرونة.

كيف تسأل؟ من خلال DNS، لا تقتصر المؤسسات على خادم واحد. وبدلاً من ذلك، يمكنهم توزيع وجودهم على عدد كبير من الخوادم. هذا النظام يمكّن DNS من توجيه المستخدم إلى الخادم الأمثل لاحتياجاتهم. وقد يؤدي ذلك إلى توجيه المستخدم إلى خادم قريب، مما يلغي احتمالية حدوث تجربة بطيئة وعرضة للتأخر.

يعد هذا الاتجاه الاستراتيجي حجر الزاوية لمعظم الخدمات السحابية، حيث يلعب DNS دورًا محوريًا في ربط المستخدمين بمورد حسابي قريب.

مخاوف الخصوصية في DNS

لسوء الحظ، يشكل DNS مصدر قلق كبير محتمل فيما يتعلق بالخصوصية. بدون وجود شكل من أشكال التشفير لتوفير درع وقائي لاتصال جهازك بمحلل DNS، فإنك تتعرض لخطر الوصول غير المبرر أو إجراء تعديلات على عمليات تبادل DNS الخاصة بك.

ويشمل ذلك عمليات التطفل من الأفراد على شبكة Wi-Fi لديك، ومزود خدمة الإنترنت (ISP)، وحتى الوسطاء. العواقب؟ خصوصية معرضة للخطر، حيث يتعرف الغرباء على أسماء النطاقات التي تتكرر فيها.

في جوهره، كان التشفير دائمًا يدافع عن إنترنت آمن وخاصتجربة التصفح. على الرغم من أن إدراك أن المستخدم الذي قام بالوصول إلى "groovypost.com" قد يبدو تافهًا، إلا أنه في سياق أكبر، فإنه تصبح بوابة لفهم سلوك الشخص عبر الإنترنت، وميوله، وربما، أهداف.

ومن الممكن أن تتحول مثل هذه البيانات المجمعة إلى سلع، أو تباع لكيانات لتحقيق مكاسب مالية أو تستخدم كسلاح من قبل جهات خبيثة لتنسيق الحيل المالية.

تقرير من إعداد نيوستار مجلس الأمن الدولي سلط عام 2021 الضوء على هذا التهديد، وكشف أن نسبة مذهلة تبلغ 72% من المؤسسات واجهت اختراقًا واحدًا على الأقل لنظام أسماء النطاقات (DNS) في العام السابق.

علاوة على ذلك، فإن 58% من هذه المؤسسات تعرضت لآثار كبيرة من جراء التوغلات. مع تزايد تجاوزات DNS، تظهر حركة DNS المشفرة كحصن ضد مجموعة من التهديدات، بما في ذلك التجسس والانتحال والعديد من حيل DNS المعقدة.

حركة مرور DNS المشفرة: نظرة عميقة

تعمل حركة مرور DNS المشفرة على تحويل بيانات DNS الشفافة إلى تنسيق آمن، لا يمكن فك تشفيره إلا بواسطة الكيانات المتصلة: عميل DNS (مثل المتصفحات أو أجهزة الشبكة) ومحلل DNS.

تطور تشفير DNS

في الأصل، لم يكن DNS مدمجًا مع سمات الأمان. جاءت ولادة نظام أسماء النطاقات (DNS) في وقت كانت فيه شبكة الإنترنت ناشئة، وخالية من التجارة عبر الإنترنت، أو الخدمات المصرفية، أو واجهات المتاجر الرقمية. يبدو أن تشفير DNS لا لزوم له.

ومع ذلك، وبينما ننتقل إلى مشهد اليوم - الذي يتسم بازدهار الأعمال التجارية الإلكترونية وتصاعد التهديدات السيبرانية - أصبحت الحاجة إلى مزيد من الأمن بشأن خصوصية نظام أسماء النطاقات (DNS) واضحة.

وقد ظهر بروتوكولان تشفير بارزان لتلبية هذه الحاجة: DNS عبر TLS (DoT) وDNS عبر HTTPS (DoH).

DNS عبر TLS (DoT)

تستخدم دائرة النقل أمان طبقة النقل (TLS) بروتوكول لحماية وتغليف حوارات DNS. ومن المثير للاهتمام أن TLS - المعروف عادةً باسم آخر، SSL - يعمل على تشغيل تشفير موقع الويب HTTPS والمصادقة عليه.

بالنسبة لتفاعلات DNS، تستفيد دائرة النقل من بروتوكول مخطط بيانات المستخدم (UDP)، إلى جانب حماية TLS. طموح القيادة؟ تضخيم خصوصية المستخدم وإحباط الجهات الضارة المحتملة التي تهدف إلى اعتراض بيانات DNS أو تعديلها.

يمثل المنفذ 853 المنفذ السائد بين المقيمين الرقميين لـ DoT. كثيرًا ما يؤكد المدافعون عن معيار دائرة النقل فعاليته في مواجهة تحديات حقوق الإنسان في المناطق المضطربة.

ومع ذلك، في الدول التي تواجه فيها حرية التعبير قيودًا، فإن الهالة الحمائية التي تتمتع بها دائرة النقل قد تسلط الضوء على المستخدمين، مما يجعلهم أهدافًا للأنظمة القمعية.

DNS عبر HTTPS (DoH)

تستخدم DoH، في جوهرها، HTTPS لتفسيرات DNS عن بعد وتعمل بشكل أساسي عبر المنفذ 443. من أجل التشغيل الناجح، تحتاج أدوات الحل إلى خادم DoH يستضيف نقطة نهاية استعلام.

اعتماد DOH عبر المتصفحات

منذ الإصدار 83 من Google Chrome على كل من نظامي التشغيل Windows وmacOS، تبنى المتصفح DoH، ويمكن الوصول إليه عبر إعداداته. من خلال الإعداد الصحيح لخادم DNS، يقوم Chrome بإبراز طلبات DNS من خلال التشفير.

علاوة على ذلك، يتمتع الجميع بالاستقلالية في اختيار خادم DoH المفضل لديهم. ويتكامل Chrome أيضًا مع موفري خدمات DoH المختلفين، مثل Google Public DNS وCloudflare.

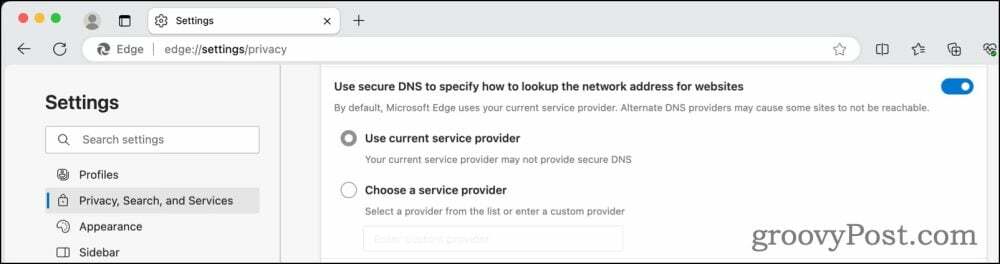

كما يوفر Microsoft Edge دعم مدمج لDoH، للتنقل من خلال إعداداته. عند تنشيطه وإقرانه بخادم DNS متوافق، يضمن Edge بقاء استعلامات DNS مشفرة.

في مشروع تعاوني مع Cloudflare في عام 2018، قامت Mozilla Firefox بدمج DoH، المعروف باسم Trusted Recursive Resolver. اعتبارًا من 25 فبراير 2020، يمكن لعشاق Firefox المقيمين في الولايات المتحدة الاستفادة من DoH مع Cloudflare الذي يعمل كمحلل افتراضي.

وحتى لا يتم استبعادهم، يمكن لمستخدمي Opera أيضًا تشغيل DoH أو إيقاف تشغيله عبر إعدادات المتصفح، وتوجيه طلبات DNS نحو Cloudflare افتراضيًا.

تكامل DOH مع نظام التشغيل

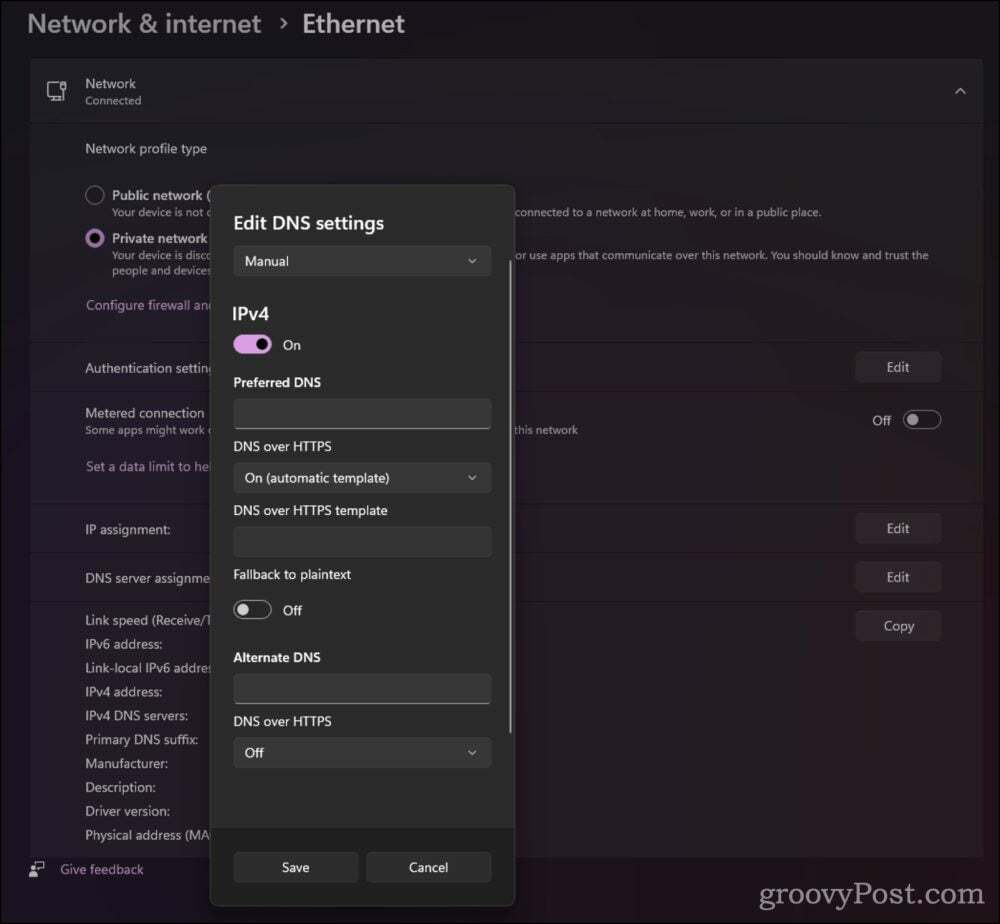

تاريخيا، أنظمة تشغيل مايكروسوفت لقد ترددوا في تبني التكنولوجيا الطليعية. ومع ذلك، يتجه Windows 10 نحو المستقبل، مما يسمح للمستخدمين بتنشيط DoH عبر إعداداته.

وقد غامرت شركة Apple أبعد من ذلك، حيث قدمت تقنيات التشفير المرتكزة على التطبيقات. تعمل هذه الخطوة الرائدة على تمكين مطوري التطبيقات من دمج تكوينات DNS المشفرة المميزة الخاصة بهم، مما يجعل عناصر التحكم التقليدية في بعض الأحيان قديمة.

يرمز الأفق الواسع لحركة مرور DNS المشفرة إلى تطور العالم الرقمي، مع التركيز على السعي الدائم لتحقيق الأمان المعزز والخصوصية المحسنة.

الجدل المصاحب لنظام DNS المشفر

في حين أن تشفير حركة مرور DNS يعزز السرية ويعزز خصوصية المستخدم من خلال تدابير الحماية مثل ODoH، إلا أنه لا يدعم الجميع هذا التحول. ويكمن الانقسام في المقام الأول بين المستخدمين النهائيين ومشغلي الشبكات.

تاريخيًا، كان مشغلو الشبكات يقومون بالوصول إلى استعلامات DNS من أجل إحباط مصادر البرامج الضارة وغيرها من المحتويات غير المرغوب فيها. إن سعيهم لدعم هذه الممارسات لتلبية احتياجات الأمن وإدارة الشبكة المشروعة هو أيضًا النقطة المحورية لمجموعة عمل IETF ADD (اكتشاف DNS التكيفي).

في جوهر الأمر، يمكن وصف النقاش بأنه: "التشفير العالمي" مقابل "سيادة الشبكة". إليك استكشافًا تفصيليًا:

تشفير حركة مرور DNS العالمي

تعتمد غالبية طرق التشفير على محللات DNS التي تم تكوينها للتشفير. ومع ذلك، فإن أدوات الحل الداعمة للتشفير هذه لا تشكل سوى جزء صغير من المجموع.

تعد مركزية أو توحيد وحدات حل DNS مشكلة تلوح في الأفق. ومع الخيارات المحدودة، تخلق هذه المركزية أهدافًا مغرية للكيانات الخبيثة أو المراقبة المتطفلة.

تسمح معظم تكوينات DNS المشفرة للمستخدمين باختيار محللهم. ومع ذلك، فإن اتخاذ قرار مستنير يمكن أن يكون أمرًا شاقًا بالنسبة للفرد العادي. قد لا يكون الخيار الافتراضي هو الأمثل دائمًا لأسباب مختلفة مثل الولاية القضائية المضيفة لمحلل البيانات.

يعد قياس موثوقية مشغلي الخادم المركزي أمرًا معقدًا. في كثير من الأحيان، يتعين على المرء أن يعتمد على إعلانات الخصوصية العامة الخاصة بهم وربما تقييماتهم الذاتية أو تقييمات الطرف الثالث.

المراجعات الخارجية ليست قوية دائمًا. وفي الغالب، يبنون استنتاجاتهم على البيانات المقدمة من الجهات الخاضعة للتدقيق، متجاهلين إجراء تحقيق عملي متعمق. بمرور الوقت، قد لا تعكس عمليات التدقيق هذه ممارسات المشغل بدقة، خاصة إذا كانت هناك تغييرات تنظيمية.

DNS المشفر ليس سوى جانب واحد من تصفح الإنترنت. لا يزال بإمكان العديد من مصادر البيانات الأخرى تتبع المستخدمين، مما يجعل DNS المشفر طريقة تخفيف، وليس علاجًا للجميع. الجوانب مثل البيانات الوصفية غير المشفرة تبقى في متناول الجميع وغنية بالمعلومات.

قد يحمي التشفير حركة مرور DNS، لكن قطاعات اتصال HTTPS المحددة تظل شفافة. بالإضافة إلى ذلك، يمكن لنظام DNS المشفر التحايل على قوائم الحظر المستندة إلى DNS، على الرغم من أن الوصول إلى المواقع مباشرة عبر عنوان IP الخاص بهم يفعل الشيء نفسه.

ولمواجهة التتبع والرقابة بشكل حقيقي، يجب على المستخدمين استكشاف حلول شاملة مثل الشبكات الخاصة الافتراضية (VPN) وTor، مما يجعل فحص حركة المرور أكثر صعوبة.

موقف "سيادة الشبكة"

يمكن أن يحد التشفير من قدرة المشغل على فحص عمليات الشبكة وتنظيمها أو تصحيحها لاحقًا. يعد هذا أمرًا محوريًا لوظائف مثل أدوات الرقابة الأبوية ورؤية استعلام DNS للشركات واكتشاف البرامج الضارة.

صعود بروتوكولات إحضار جهازك الخاص (BYOD)، مما يسمح للمستخدمين بالتفاعل مع الأنظمة الآمنة استخدام الأجهزة الشخصية، يؤدي إلى تعقيدات، خاصة في القطاعات الصارمة مثل التمويل والاستثمار الرعاىة الصحية.

باختصار، في حين أن نظام أسماء النطاقات المشفر يوفر خصوصية وأمان معززين، فقد أثار اعتماده جدلاً حماسيًا، مما سلط الضوء على التوازن المعقد بين خصوصية المستخدم وإدارة الشبكة.

الخلاصة: الاعتماد على حركة مرور DNS المشفرة أو مشاهدتها كأداة خصوصية واحدة

في عصر تصاعد التهديدات السيبرانية وزيادة المخاوف المتعلقة بالخصوصية، أصبحت حماية البصمة الرقمية للشخص أكثر أهمية من أي وقت مضى. أحد العناصر الأساسية في هذه الحدود الرقمية هو نظام أسماء النطاقات (DNS). ومع ذلك، تقليديًا، يتم إجراء طلبات DNS هذه بنص عادي، وتكون مكشوفة لأي أعين متطفلة قد تراقب، سواء كان ذلك من مجرمي الإنترنت أو أطراف ثالثة متجاوزة. ظهرت حركة مرور DNS المشفرة كحل لسد هذه الثغرة الأمنية.

الأمر متروك لك لتحديد أفضل طريقة لاستخدام DNS المشفر. يمكنك الاعتماد على أحد الحلول البرمجية، مثل ميزات المتصفح التي تقدمها Microsoft Edge وGoogle Chrome وغيرهما. إذا كنت تستخدم OpenDNS على جهاز التوجيه الخاص بكومع ذلك، يجب أن تفكر أيضًا إقرانه مع DNSCrypt للأمن الشامل.